Исследователи безопасности обнаружили новое вредоносное ПО под названием SkinnyBoy, которое использовалось в целевых фишинговых кампаниях, приписываемых русскоязычной хакерской группе APT28, сообщает bleepingcomputer.

Злоумышленник, также известный как Fancy Bear, Sednit, Sofacy, Strontium или PwnStorm, использовал SkinnyBoy в атаках на военные и правительственные учреждения в начале этого года.

Классическая тактика, новый инструмент

SkinnyBoy предназначен для промежуточного этапа атаки, для сбора информации о жертве и получения следующей полезной нагрузки с сервера управления и контроля (C2).

По данным компании по исследованию угроз Cluster25, APT28, вероятно, начал эту кампанию в начале марта, сосредоточив внимание на министерствах иностранных дел, посольствах, оборонной промышленности и военном секторе.

Многочисленные жертвы находятся в Европейском Союзе, но исследователи сообщили BleepingComputer, что эта деятельность могла затронуть и организации в Соединенных Штатах.

SkinnyBoy доставляется через документ Microsoft Word с добавлением макроса, который извлекает файл DLL, выступающий в качестве загрузчика вредоносного ПО.

Приманка – это послание с поддельным приглашением на международное научное мероприятие, которое состоится в Испании в конце июля.

Открытие приглашения запускает цепочку заражения, которая начинается с извлечения библиотеки DLL, которая извлекает дроппер SkinnyBoy (tpd1.exe), вредоносный файл, загружающий основную полезную нагрузку.

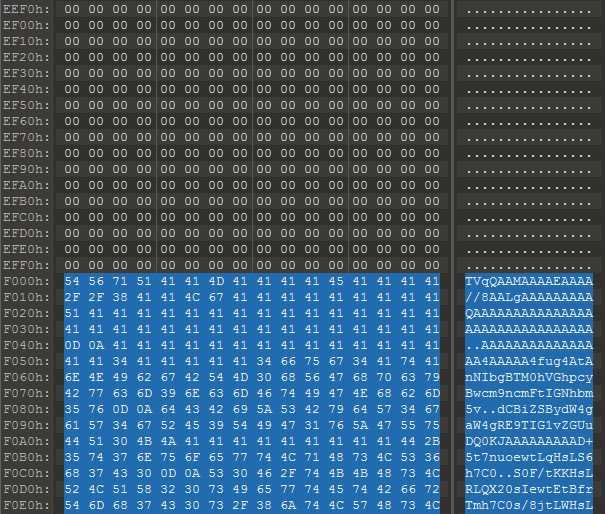

Попав в систему, дроппер устанавливает постоянство и переходит к извлечению следующей полезной нагрузки, которая кодируется в формате Base64 и добавляется как наложение исполняемого файла.

Эта полезная нагрузка удаляется после извлечения двух файлов в скомпрометированной системе:

- C:Users%username%AppDataLocaldevtmrn.exe (2a652721243f29e82bdf57b565208c59937bbb6af4ab51e7b6ba7ed270ea6bce)

- C:Users%username%AppDataLocalMicrosoftTerminalServerClientTermSrvClt.dll (ae0bc3358fef0ca2a103e694aa556f55a3fed4e98ba57d16f5ae7ad4ad583698)

Чтобы оставаться незаметным, вредоносная программа запускает эти файлы на более позднем этапе, после создания механизма сохранения с помощью файла LNK в папке автозагрузки Windows, говорится в отчете Cluster25, предоставленном BleepingComputer.

Файл LNK запускается при следующей перезагрузке зараженной машины и ищет основную полезную нагрузку, SkinnyBoy (TermSrvClt.dll), проверяя хэши SHA256 всех файлов в C:Users%username%AppDataLocal.

Цель SkinnyBoy – извлечь информацию о зараженной системе, загрузить и запустить последнюю полезную нагрузку атаки, которая на данный момент остается неизвестной.

Сбор данных осуществляется с помощью уже имеющихся в Windows инструментов systeminfo.exe и tasklist.Exe, которые позволяют извлекать имена файлов в определенных местах:

- C:Users%username%Desktop

- C:Program Files – C:Program Files (x86)

- C:Users%username%AppDataRoamingMicrosoftWindowsStart MenuProgramsAdministrative Tools

- C:Users%username%AppDataRoaming

- C:Users%username%AppDataRoamingMicrosoftWindowsTemplates

- C:Windows – C:UsersuserAppDataLocalTemp

Вся извлеченная таким образом информация доставляется на сервер C2 организованным образом и кодируется в формате base64.

Cluster25 сообщает, что злоумышленник использовал коммерческие службы VPN для покупки элементов для своей инфраструктуры – тактика, которую злоумышленники обычно используют, чтобы лучше сбить со следа.

Изучив тактику, техники и процедуры, Cluster25 считает, что имплант SkinnyBoy – это новый инструмент российской группы угроз, известной как APT28. Компания имеет среднюю и высокую степень уверенности в своей атрибуции.

В сегодняшнем отчете Cluster25 предоставляет правила YARA для всех инструментов, исследованных его исследователями (дроппер SkinnyBoy, программа запуска и сама полезная нагрузка), а также список наблюдаемых индикаторов компрометации, которые могут помочь организациям обнаружить присутствие нового вредоносного ПО.